¿Por qué es útil visualizar el historial del portapapeles?

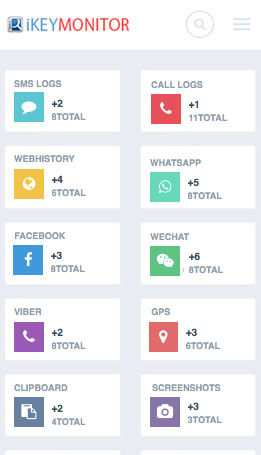

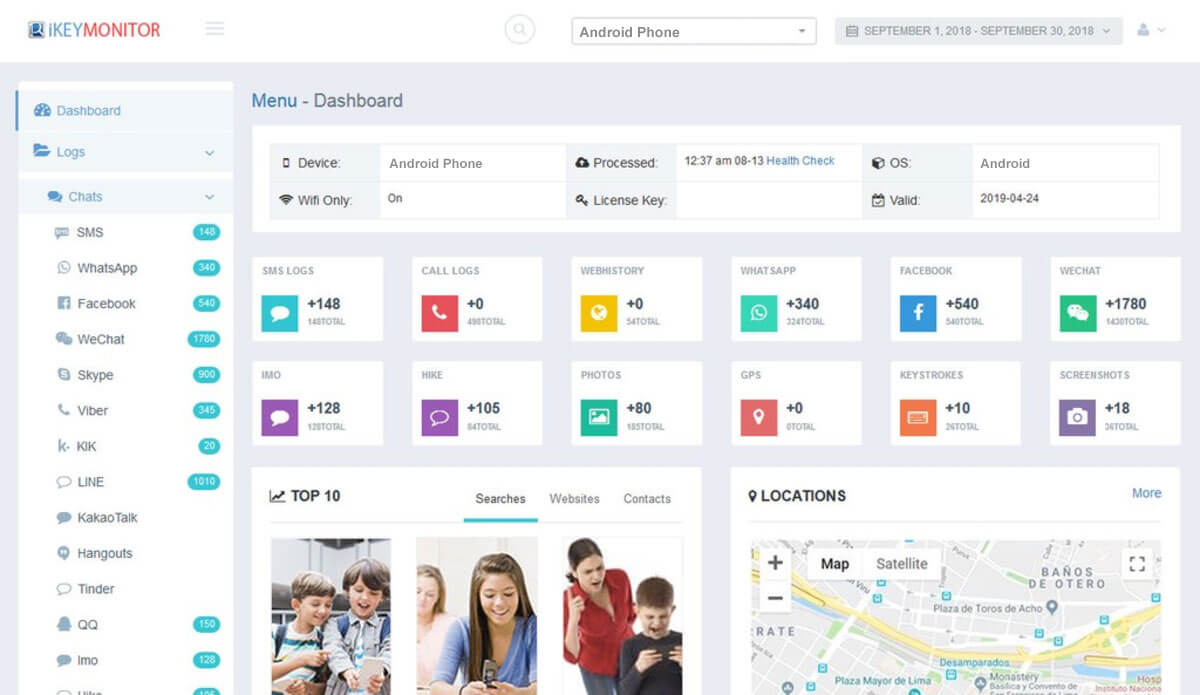

La visualización del historial del Portapapeles es una nueva función de supervisión de iKeyMonitor, que le permite ver el contenido confidencial que puede ser difícil de visualizar. Si desea saber de dónde son los contenidos, el registro del portapapeles lo ayuda a encontrarlo fácilmente. La visualización del historial del Portapapeles no solo le ayuda a recuperar los datos perdidos, sino que también le permite saber si sus hijos están en problemas o si existen amenazas internas en la empresa.

Buscar datos perdidos

Puede instalar iKeyMonitor en sus propios dispositivos iOS o Android para vigilar los datos copiados y pegados en el Portapapeles. Si eliminó los mensajes pegados y no recuerda dónde están los mensajes, puede encontrar los datos perdidos usando iKeyMontior para ver el historial del Portapapeles en su propio dispositivo. Además, puedes encontrar las aplicaciones originales donde se copian los textos. De esta forma, ver el historial del Portapapeles es una manera efectiva de hacer copias de seguridad de los datos.

Control parental

Al monitorear el historial del Portapapeles en el dispositivo de sus hijos, puede saber qué contenido han copiado y pegado sus hijos recientemente. Además, puede detectar si los textos copiados contienen contenido sensible e inapropiado, como pornografía, violencia, intimidación y apuestas.

Si hay demasiados textos confidenciales en la historia del portapapeles, tal vez deba verificar si sus hijos son adictos a algunos juegos violentos, o han contactado a tipos sospechosos, como apostadores, depredadores o han recibido acoso constante de extraños en línea o compañeros de clase. Puede enseñarles la forma correcta de usar el teléfono celular si han realizado actividades inapropiadas en línea. Incluso puede proteger a sus hijos del daño si están en problemas actualmente.

Monitoreo de empleados

Ver el historial del portapapeles de los empleados hace que sea conveniente para los empleadores encontrar secretos ocultos en el dispositivo de los empleados. Por ejemplo, los empleadores pueden verificar si los textos pegados contienen información delicada, como secretos comerciales, secretos tecnológicos y otra información confidencial. Al verificar las aplicaciones desde donde se copian los textos, será mucho más fácil juzgar la intención real de copiar los textos confidenciales. Si los empleados han actuado en contra de las reglas y regulaciones de la compañía, los empleadores pueden tomar medidas oportunas y evitar mayores pérdidas.